《istio-in-action 系列》 17. Gateway 支持 https 访问 - 标准模式

Gateway 支持 https 访问 - 标准模式

https://istio.io/latest/docs/reference/config/networking/gateway/#ServerTLSSettings

credentialName: The secret (of typegeneric) should contain the following keys and values:key: <privateKey>andcert: <serverCert>

创建证书 k8s secret

- 在 标准模式 下, 必须使用

key作为私钥文件名,cert作为证书文件名。 - 证书文件需要 保持 与 istio-ingressgateway 服务在 相同 的命名空间。

因此证书文件的创建命令如下

| |

其中

wild-tangx-in: 是 secret name。 之后 istio gateway 需要使用./certificates/_.tangx.in.key(crt)是证书私钥/文件所在的路径。

| |

创建支持 https 的 istio Gateway

| |

.tls.httpRedirect: 是否开启 http -> https 的 301 重定向。.tls.mode: tls 模式。 https 使用SIMPLE模式。 支持所有模式为PASSTHROUGH / SIMPLE / MUTUAL / AUTO_PASSTHROUGH / ISTIO_MUTUAL。.tls.credentialName: 在 k8s 环境下, 证书使用的 secret name。 不用特意挂载到 istio-ingressgateway 服务中。

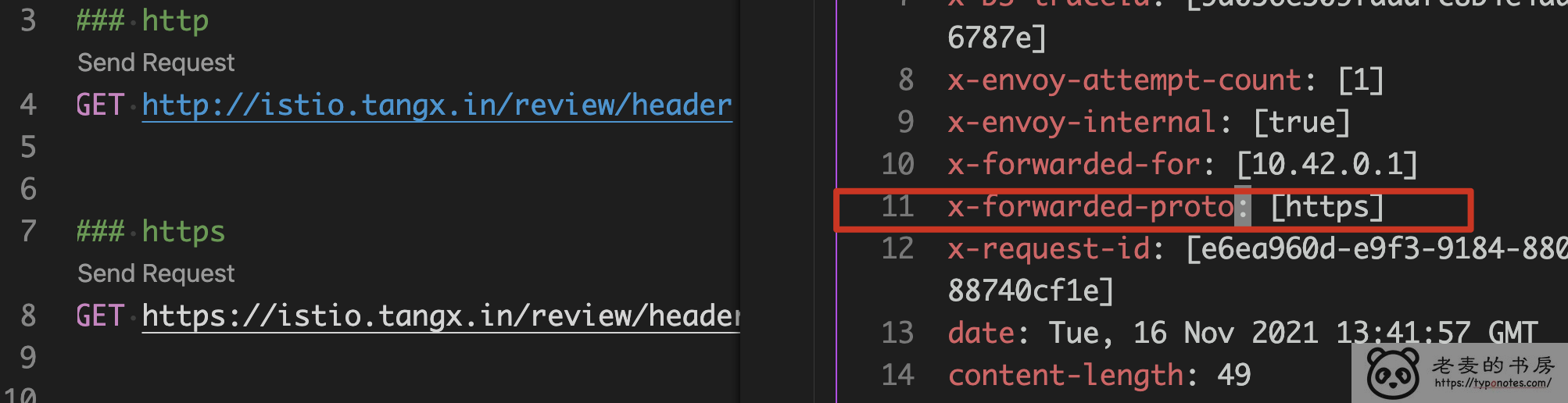

测试

通过请求可以看到

- 原文链接:https://typonotes.com/posts/books/istio-in-action/chapter02/17-gw-https-support-standard/

- 本文为原创文章,转载注明出处。

- 欢迎 扫码关注公众号

Go与云原生或 订阅网站 https://typonotes.com/ 。 - 第一时间看后续精彩文章。觉得好的话,请猛击文章右下角「在看」,感谢支持。